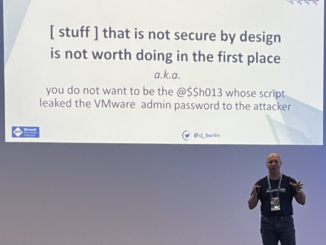

Meine Slides und Sample Code vom PowerShell & DevOps Global Summit sind online

Gestern durfte ich auf dem diesjährigen Summit in Bellevue, WA eine Session über Extensibility halten. Alle Materialien dazu sind auf dem Summit-GitHub verfügbar: Repo Ihr müsst euch aber unbedingt die anderen tollen Session vom Summit anschauen, sobald sie auf YouTube verfügbar […]